Le média de ceux qui réinventent l'entreprise

Un logiciel de contrôle d’accès compatible avec les équipements matériels d’une solution de contrôle des accès permet à une entreprise d’assurer la sécurité de son personnel, des visiteurs et de ses bâtiments. Pour protéger leurs locaux, les entreprises disposent de plusieurs offres plus ou moins connues telles que ARD, Bodet Software, Protecsys 2 Suite et bien d’autres. Examinons les solutions de contrôle d’accès et comparons les logiciels de sécurité physique :

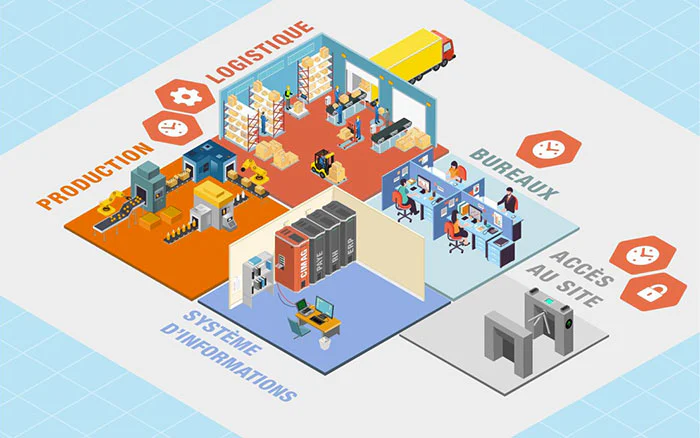

L’installation d’un système de contrôle d’accès permet aux entreprises de :

Différents produits et équipements permettent de sécuriser les accès :

Un logiciel compatible avec le matériel utilisé et les différents systèmes est indispensable, car il vous aide à maîtriser la gestion des accès sous tous ses aspects.

À partir d’une seule interface, vous pouvez :

Examinons maintenant les principales offres du marché comprenant des solutions de sécurité complètes, chacune fonctionnant avec un logiciel de contrôle d’accès.

Cinq éditeurs proposent six logiciels. Avant de vous présenter les différentes offres et solutions, voici un tableau synthétique qui compare les différents logiciels de contrôle d’accès aux bâtiments :

ARD Access |  ARD GEC monétique |  Kelio Security |  Protecsys 2 Suite |  CIMAG Accès |  Exivo |

| Pour toutes les entreprises | Pour toutes les entreprises | Pour toutes les entreprises | Pour toutes les entreprises | Pour toutes les entreprises | Pour toutes les entreprises |

| En savoir plus sur ARD Access | En savoir plus sur ARD GEC monétique | En savoir plus sur Kelio Security | En savoir plus sur Protecsys 2 Suite | En savoir plus sur CIMAG Accès | En savoir plus sur Exivo |

✔︎ Richesse fonctionnelle

✔︎ Monétique privative

Secteurs : Restaurants collectifs

✔︎ Modularité

Secteurs : banques, industries, administrations, commerce et distribution

✔︎ Répond aux exigences de sécurité des OIV et sites classés Seveso

✔︎ Accès Interopérabilité avec le logiciel de gestion des temps Présence

✔︎ Ouverture de l’API pour fonctionner avec d’autres applications

Secteurs : Hôtels, établissements sportifs

| Logiciel |

Caractéristique principale |

Utilisateurs |

|---|---|---|

| ARD Access |

Richesse fonctionnelle |

Secteurs : santé, enseignement, tertiaire |

|

GEC Monétique |

Monétique privative |

Restaurants collectifs |

|

Kelio Accès |

Modularité |

Secteurs : banques, industries, administrations, commerce et distribution |

|

Protecsys 2 Suite |

Répond aux exigences de sécurité des OIV et sites classés Seveso | Secteurs : PME, universités, instituts de recherche, secteur agroalimentaire |

|

Cimag |

Accès Interopérabilité avec le logiciel de gestion des temps Présence | Secteurs : aéronautique, plasturgie, et décolletage, usinage |

|

Exivo |

Ouverture de l’API pour fonctionner avec d’autres applications | Hôtels, établissements sportifs |

ℹ️ OIV : il s’agit d’un Opérateur d’Importance Vitale pour les citoyens. L’entité peut par exemple être un fournisseur de gaz ou d’autres produits potentiellement dangereux, nécessitant des mesures de sécurité particulières et contrôlées par l’État.

ℹ️ Site classé Seveso : il s’agit la plupart du temps d’un site industriel pour lequel des mesures de sécurité de très hautes exigences doivent être mises en place. Ce type de site est surveillé par l’État en raison des dangers potentiels pour les habitants à proximité et la nature. En savoir plus sur les sites classés Seveso

ARD est une société qui fournit des technologies, des services et des solutions de sûreté électronique et monétique qui s’adressent aux entreprises de la santé, de l’enseignement et du secteur tertiaire principalement.

L’entreprise propose deux offres :

À travers la gamme ARD Access, ARD apporte une solution qui permet de :

Les atouts du logiciel ARD Access :

Aperçu de la solution ARD Access dans l’image ci-dessous :

À travers la gamme GEC, ARD apporte une solution de monétique complète pour les restaurants collectifs présents dans les écoles, collectivités et grandes entreprises.

Les atouts du logiciel GEC Monétique :

Malgré son nom, Bodet Software présente une solution de contrôle des accès complète et modulaire. L’offre comprend en effet un logiciel, du matériel et des services.

Toute entreprise peut donc faire appel à la société Bodet Software :

Le système de contrôle d’accès Kelio Accès comprend un logiciel de gestion des accès auquel vous pouvez ajouter des modules selon vos besoins :

Découvrez Kelio Accès de Bodet Software dans la vidéo suivante :

Bodet Software est aussi fabricant d’équipements.

La gamme Kelio propose par exemple les produits suivants :

Horoquartz est à la fois fabricant, installateur et intégrateur de systèmes de contrôle des accès sur mesure.

Si les responsables de sites classés Seveso et de nombreuses PME font appel à la société Horoquartz, c’est parce qu’elle se distingue par sa maîtrise du réseau IP, auquel sont reliés tous les équipements de sécurité.

Horoquartz tient en effet une belle longueur d’avance sur les sociétés venant de la sécurité qui, à l’inverse, maîtrisent moins les questions d’intégration et de communication liées à l’informatique et au réseau IP.

L’interopérabilité du logiciel de contrôle d’accès Protecsys 2 Suite est parfaite avec les serveurs, un annuaire LDAP ou un logiciel de gestion des temps.

Selon le degré de sécurisation et du niveau de protection en matière de gestion des identités, vous pouvez implémenter des modules de vidéosurveillance, de détection d’intrusion, de gestion des visiteurs, etc.

Découvrez Protecsys 2 Suite de la société Horoquartz dans la vidéo suivante :

Focus sur l’anti-passback : la supervision des équipements du système de sécurité et des accès permet d’empêcher un badge d’effectuer deux passages d’entrée successifs, ou encore d’obliger les personnes à effectuer un parcours sans pouvoir revenir en arrière.

La gamme de produits comprend entre autres :

Alpha 3i s’est d’abord distinguée sur le marché de l’ordonnancement d’atelier et de la production auprès de clients venant des secteurs aéronautique, plasturgie, et décolletage, usinage.

Intégrateur et développeur de logiciels, Alpha 3i propose ainsi une solution complète de gestion des accès pour compléter son offre.

Elle permet en effet de sécuriser les accès réservés aux employés et de garantir dans le même temps un accès à un fournisseur, un client ou un prestataire en toute sécurité avec des droits d’accès dédiés et limités dans le temps.

Le logiciel Cimag offre une supervision des accès en temps réel.

Il est notamment fonctionnel pour :

On note une interopérabilité entre Cimag et le logiciel de gestion du temps Présence (du même éditeur) pour simplifier la gestion des accès en fonction des plannings.

Aperçu des solutions logicielles de la société en image :

Parmi les équipements et technologies fournis, on remarque :

Le groupe Dormakaba est un fournisseur de solutions globales de sécurité comprenant des produits, des services et le logiciel de gestion des accès Exivo.

La société compte parmi ses clients de nombreux hôtels, magasins et entreprises du secteur tertiaire. Dormakaba est apprécié pour l’accessibilité de l’ensemble de son offre de protection.

La qualité des équipements et des services, et la traçabilité permise grâce au logiciel de supervision des accès font le succès de la solution.

Le logiciel de gestion des accès aux locaux Exivo permet d’attribuer et de modifier les droits d’accès utilisateurs à la volée.

Découvrez Exivo du groupe Dormakaba dans la vidéo suivante :

L’API du logiciel permet à différents professionnels de connecter leurs applications pour contrôler un accès physique temporaire à un lieu essentiel pour leurs activités respectives :

La société a racheté quelques marques réputées dans le domaine de la sûreté et propose notamment :

Contrôle d’accès : définition

On désigne par contrôle d’accès physique, toutes les solutions qui permettent de contrôler et de réglementer les entrées et sorties des personnes, véhiculées ou non, leurs parcours, dans un bâtiment, dans des salles, sur un parking, sur un site industriel ou sur un chantier, dans un espace abritant des infrastructures cruciales pour l’activité ou des zones dites sensibles. L’objectif de sécurité repose sur l’identification des personnes autorisées à rentrer ou sortir pour empêcher toute intrusion.

Le contrôle d’accès par badge magnétique ou code-barres, longtemps utilisé, n’existe pratiquement plus aujourd’hui.

Les professionnels mettent désormais en place des solutions de contrôle d’accès par badge RFID, car cette technologie présente bien des avantages :

Ces badges RFID sont lus sur des lecteurs eux-mêmes connectés à des UTL (Unité de Traitement Local). Ces UTL permettent de raccorder plusieurs têtes de lecture au réseau informatique (un rôle de concentrateur) et elles disposent en général de l’intelligence locale nécessaire pour autoriser ou refuser une autorisation d’accès. Cette fonctionnalité est indispensable en cas de panne du serveur ou du réseau IP car dans ce cas, la continuité de fonctionnement est assurée.

Le contrôle d’accès à une porte est indispensable dans bien des secteurs. Pour cela, il est nécessaire d’attribuer des droits à un salarié (ou à un visiteur).

Les droits peuvent préciser la ou les portes qui lui sont autorisées, à quel moment (de la semaine, de la journée), voire à quelles conditions, comme être passé par une porte donnée auparavant par exemple pour accéder à celle-ci (contrôle de cheminement).

Le badge RFID qui est donné à la personne permet au système de contrôle d’accès d’identifier la personne et de s’assurer de ses droits d’accès à cette porte spécifique.

Appliquée à la gestion des visiteurs dans votre entreprise, vous pouvez ainsi préparer les badges de vos visiteurs à l’avance, avec des accès contrôlés.

Prenons l’exemple d’un hôtel : la personne qui a réservé une chambre se voit remettre un badge RFID qui lui permet d’ouvrir la porte de sa chambre et aucune autre porte.

La porte de sa chambre est équipée d’une serrure autonome — aussi nommée serrure à badge électronique — capable de reconnaître le badge configuré pour son ouverture pendant une durée déterminée, celle du séjour de la personne.

Ce genre de système s’applique très bien en entreprise notamment quand on veut contrôler un grand nombre de portes à l’intérieur d’un site. Ces serrures autonomes fonctionnent sans câblage électrique et informatique.

Elles sont alimentées par une pile, les droits d’accès sont portés par le badge. Il s’agit d’une solution économique et efficace.

Le badge RFID peut être configuré comme une simple clé destinée à n’ouvrir qu’une seule porte, ou peut-être paramétré comme un trousseau pour ouvrir plusieurs portes.

L’université de Paris Descartes a par exemple paramétré des badges et l’accès à ses portes en fonction des personnes et de la nature de ses salles.

Ainsi les étudiants, le personnel administratif, les enseignants et les chercheurs disposent de droits d’accès différents en fonction de leurs attributions et responsabilités.

Les accès aux 13 sites — comprenant notamment sur 82 laboratoires, 10 bibliothèques et 6 instituts de recherche — accueillant 40 000 étudiants et 10 000 professionnels sont ainsi tracés et sécurisés.

La surveillance par vidéo vise à améliorer la sécurité :

Un dispositif de caméra IP, d’enregistreurs vidéo et de stockage des fichiers est nécessaire pour jouer un rôle dissuasif auprès des voleurs, vandales et autres intrus malveillants.

La vidéosurveillance permet par ailleurs d’identifier plus facilement la personne qui a commis l’intrusion.

3 systèmes de contrôle d’accès sont jugés efficaces pour assurer la sûreté :

- 53 % des salariés français plébiscitent un système de contrôle d’accès par badge,

- 49 % un système de vidéosurveillance,

- 46 % un système d’alarme

Pour garantir un accès sécurisé à votre parking, vous pouvez compléter vos mesures de vidéo surveillance en contrôlant les accès des automobilistes.

Vous pouvez autoriser l’accès du parking à des véhicules, voitures, utilitaires, par badge, badge longue portée ou par simple lecture des plaques d’immatriculation.

La barrière se lèvera automatiquement pour les conducteurs disposant d’autorisations d’entrée. Un portail est parfois préféré comme mesure de sécurité renforcée.

Vous pouvez également restreindre chaque accès à certaines heures et optimiser la gestion de votre parking en répartissant intelligemment les places, selon le type de véhicule ou le handicap d’un employé par exemple.

Il est aussi conseillé d’installer des ralentisseurs ou des bornes escamotables sur le chemin menant à l’entrée du parking.

Pour pouvez obliger les personnes à passer des obstacles — comme des portillons, des tambours, des couloirs rapides ou des tripodes — afin d’établir un itinéraire à suivre obligatoire.

Ceci permet d’effectuer une traçabilité des accès, d’en garantir l’unicité de passage et de respecter les règles liées à votre activité.

Ces installations sont très utiles, voire essentielles dans certains lieux où l’activité est réglementée, où du matériel de grande valeur est stocké comme les serveurs de l’entreprise, ou encore dans des zones sensibles.

Les Délices de Saint Léonard, une société agroalimentaire soumise au respect de la norme agroalimentaire IFS, a mis en place un système de contrôle d’accès permettant la mise en quarantaine de la zone de production, dite sensible.

Le salarié peut circuler uniquement dans un seul sens afin de respecter les normes d’hygiène et de sécurité.

Le contrôle d’accès au vestiaire ainsi qu’un tourniquet à double contrôle rendent possible ce dispositif de circulation à sens unique.

Le contrôle d’accès biométrique permet d’identifier une personne en fonction de ses caractéristiques physiques.

Les parties du corps les plus couramment utilisées sont l’œil pour la reconnaissance optique de l’iris et les doigts pour la reconnaissance des empreintes digitales.

Pour installer un système de contrôle d’accès biométrique, il faut demander l’autorisation à la CNIL et démontrer que cet usage est proportionnel au degré de risque.

On trouve ce type de dispositif dans les banques, les zones sensibles, et notamment dans des lieux où seules des personnes ayant reçu des habilitations professionnelles de haut niveau sont autorisées à manipuler des produits dangereux ou effectuer des manipulations sur des installations électriques.

Il existe plusieurs types d’alarmes :

Un système d’alarme comprend des détecteurs à installer aux endroits stratégiques, qui doivent rester discrets et ne pas être à la portée des intrus pour les empêcher de les neutraliser.

Les détecteurs fonctionnent par infrarouge, hyperfréquence, laser, détection de mouvements, grâce à un dispositif de sécurité électronique.

Lorsque les détecteurs se déclenchent, ils envoient automatiquement un signal à votre solution de contrôle des accès.

Comme énoncé en introduction, le terme contrôle d’accès informatique est trop souvent utilisé à tort dans le cadre d’une recherche d’une solution de sécurité informatique destinée à protéger les logiciels, les données partagées dans le Cloud, le réseau internet et tous les droits d’accès utilisateurs liés.

Il existe cependant une solution de contrôle d’accès physique à un ordinateur : celle du badge paramétrable, associé à une personne pour accéder à un ordinateur précis par exemple.

Le badge fait office d’identifiant et mot de passe, ou seulement d’identifiant selon le niveau de sécurité souhaité.