Zoom sur la sécurité réseau, cette facette de la cybersécurité à ne surtout pas négliger !

Les avancées rapides de l’intelligence artificielle n’apportent pas que des avantages sur les réseaux informatiques. L’IA aide aussi bien les pentesters que les pirates… La différence ? L’un est payé pour détecter les failles, l’autre pour les exploiter. Les attaques sont de plus en plus ciblées (ransomwares, phishing avancé, zéro-day exploits). Les données sensibles des entreprises sont les premières à être concernées. Mais derrière chaque hack sophistiqué se cache un réseau mal sécurisé.

Si vous vous demandez comment faire face à cette réalité, cet article vous guidera vers les prochaines étapes indispensables pour protéger votre infrastructure.

C’est quoi, la sécurité des réseaux informatiques ?

Partons de la base. Que veut réellement dire : sécurité des réseaux informatiques ? Il s’agit de l’ensemble des mesures techniques et organisationnelles mises en œuvre pour protéger les 3 piliers fondamentaux d’une entité :

- L’intégrité : Sécuriser les réseaux informatiques, c’est garantir la non-altération des données, c'est-à-dire éviter qu’elles soient faussées ou utilisées de manière non autorisée.

Explication : l’intégrité assure que les rapports financiers d’une entreprise ne sont pas modifiés sans autorisation. - La confidentialité : Il s’agit ici d’empêcher l’accès aux données d’une entité (entreprise ou autres organisations) par des tiers sans autorisation au préalable du propriétaire.

Explication : C’est la confidentialité qui empêche un concurrent d’accéder aux stratégies commerciales stockées dans votre serveur. - La disponibilité : Le but est ici d’assurer que les ressources restent accessibles aux utilisateurs légitimes.

Explication : une entreprise ayant un système hautement disponible permet à ses collaborateurs d’accéder aux données à tout moment, même en cas de pannes.

Quel est l’objectif de la sécurité réseau ?

Entre les pirates informatiques qui naviguent nonchalamment sur les innovations et les employés qui cliquent encore sur « pièce jointe suspecte.exe », la protection du système doit être au cœur des préoccupations des entreprises. Piratages, malwares, dénis de service, aucune entité n’est à l’abri !

Mais le vrai danger ? Il vient souvent de l’intérieur : les erreurs humaines et les pannes techniques. On facilite les tâches des hackers avec une clé USB égarée et un mot de passe en « 123456 ». Et on n’a pas encore parlé des vieux serveurs qui datent de l’année de création de l’entreprise.

Et pourtant, la fiabilité du réseau est aussi une balise dans le respect de la RGPD et des normes sectorielles qui régissent votre organisation.

Les composants clés de la sécurité réseau

Découvrez ici les principaux composants de la protection de votre réseau :

- Pare-feu (Firewall) : il filtre les trafics entrant et sortant pour bloquer les connexions suspectes.

- Système de détection ou de prévention d’intrusion (IDS/IPS) : il surveille le réseau pour identifier et bloquer les activités et logiciels malveillants en temps réel.

- Le VPN : Déjà adopté par la plupart des professionnels du web, il chiffre les communications pour sécuriser les échanges à distance. Ce système est très utile pour les organisations qui ont des agents en télétravail.

- L’authentification multifacteur ou MFA : elle renforce l’accès aux systèmes avec plusieurs preuves d’identité (mot de passe, SMS, empreintes digitales, reconnaissance faciale).

- Le chiffrement de données : il permet de protéger les informations sensibles même en cas d’interception. Parmi les plus connus, il y a les protocoles SSL/TLS et chiffrement de bout en bout.

Comment fonctionne la sécurité réseau ?

Après avoir identifié les composants clés, plongeons dans leur ballet anti-pirates :

Les mécanismes de base

- Contrôle d’accès : on parle ici d’authentification, d’autorisation et de journalisation (logging). L’idée est de vérifier l’identité des utilisateurs par le biais des mots de passe, de la biométrie, MFA afin de limiter les accès selon le rôle de chaque utilisateur. Cela permettra également de tracer les connexions pour auditer les activités suspectes.

- Surveillance du trafic : on analyse ici en temps réel les flux de données qui circulent entre les endpoints du réseau en utilisant des outils comme le SIEM (Security Information and Event Management). Il collecte et corrèle les journaux afin d’identifier les activités suspectes. Ensuite, les pare-feu de nouvelle génération (NGFW) complètent ce dispositif pour filtrer le trafic et analyser le contenu des paquets.

- Détection des anomalies : c’est ici qu’on définit les Baselines comportementales. On détermine un « profil normal » du réseau, comme la bande passante, les horaires d’accès, …, pour repérer facilement les écarts.

L’apprentissage automatique

- Analyse prédictive : L'IA en protection réseau, c'est comme avoir un garde du corps qui anticipe les coups avant même que l'attaquant ne les imagine. Elle va identifier des menaces potentielles en croisant des données historiques récupérées via les mécanismes de base. Par exemple : repérage de zéro-days via des schémas similaires à des attaques passées. Si nous prenons le cas de Microsoft Defender ATP, il utilise le Machine Learning pour détecter les ransomwares avant leur exécution.

- Automatisation de la réponse : il s’agit d’un isolement intelligent des appareils affectés par les différentes attaques afin de limiter la propagation. On configure les algorithmes pour qu’ils ajustent automatiquement les règles des pare-feu en fonction des nouvelles menaces (blocage d’une IP après une série de tentatives de connexion échouées).

- Détection des attaques avancées : l’IA analyse les attaques furtives ou faites à la dérobée, en détectant des micro-anomalies invisibles à l’humain.

💡Note : en 2025, l’IA est devenue une arme secrète permettant d’anticiper certaines attaques de phishing. Par exemple, on connait déjà les caractéristiques des précédents e-mails malveillants pour isoler le poste infecté et ajuster les mesures déjà en place.

Les avantages d’une sécurité réseau robuste

La protection réseau va au-delà d’une protection technique. Elle offre également des bénéfices stratégiques, juridiques et commerciaux à votre organisation.

Protection : prévenir plutôt que guérir

Prévenir les cyberattaques vous coûte jusqu’à 10 fois moins cher que d’en subir… un peu comme aller chez le dentiste avant d’avoir une rage de dents. C’est moins cher, et ça fait moins mal.

En moyenne, ce coût de réparation est facturé à 100 000 euros par heure. Mais alors, quelles mesures prendre ?

- Le chiffrement des données (AES-256) : au pire des cas, si vos données sont divulguées, elles ne peuvent ni être lues, ni être décryptées

- Plan de reprise d’activité (PRA) : la confidentialité de vos informations sensibles sera garantie et, en même temps, vous assurez la continuité de vos activités.

☝️ En 2023, plusieurs hôpitaux français ont subi des attaques par rançongiciels, perturbant ainsi leur fonctionnement. Certains hôpitaux, comme le CHU de la Réunion, ont réussi à maintenir leurs services d’urgence grâce à la détection précoce d’une cyberattaque.

Conformités réglementaires (RGPD, ISO 27001, etc.)

Le système de défense de l'infrastructure informatique est désormais un impératif légal avec les réglementations qui deviennent de plus en plus strictes. Le saviez-vous ? Le RGPD prévoit des sanctions énormes en cas de manquement des règles sur la sécurisation des réseaux informatiques (jusqu’à 4% du chiffre d'affaires mondial, soit 20 millions d’euros).

Cependant, des mesures simples comme l’anonymisation des données ou la notification des fuites sous 72 heures peuvent renverser complètement la situation.

En effet, les entreprises qui assurent ces exigences basiques ont toujours un avantage concurrentiel. Les appels d’offres, qu'ils soient publics ou privés, exigent souvent des normes de protection spécifiques.

🗣️ Fait : une PME conforme au RGPD a toutes les chances de signer un contrat avec un client européen face à un concurrent non sécurisé.

Un gage de confiance pour les clients et les partenaires

Si la confiance se construit naturellement avec le temps, la réputation y contribue également. D’après le rapport de Proofpoint en 2024, la moitié des organisations ayant subi des fuites de données a constaté une nette baisse de leur compétitivité.

Les consommateurs refusent de traiter avec des entreprises déjà victimes d'hacking de peur que cela ne se reproduise. Face à ce constat, la mise en avant des certifications ISO 27001 ou SOC 2 peut rassurer vos clients sur la protection de leurs informations.

Cela reste valable pour les partenariats avec les grands groupes. Les audits de l'intégrité du système sont une procédure obligatoire avant toute collaboration.

Bénéfices transverses

Lorsqu’on parle de système de défense de l'infrastructure informatique, les avantages indirects sont rarement évoqués alors qu’ils sont tous aussi importants pour une organisation :

- Réduction des coûts, car la prévention reste l’approche la moins coûteuse.

- Meilleure productivité pour l’équipe : sans crise = plus de temps pour bosser ! Hacking répétitif = plus de temps pour scroller TikTok !

- Protection de votre image de marque sur le long terme !

Les 6 types de sécurité réseau

La cybersécurité moderne repose sur plusieurs couches de protection pour sécuriser les réseaux contre des menaces variées. Voici 6 types de système de défense clés :

Contrôle d’accès réseau (NAC : Network Access Control)

C’est une barrière intelligente qui authentifie et autorise uniquement les utilisateurs et appareils validés (employés, IT certifiés, etc.).

En 2025, le Network Access Control intègre l’IA dans la biométrie comportementale afin de détecter rapidement les intrusions masques.

Parmi les outils phares, on peut citer Cisco ISE et FortiNAC.

Pare-feu et système de prévention d’intrusion (IPS)

Le pare-feu filtre le trafic entrant et sortant en se basant sur les règles déjà prédéfinies (par exemple : bloquer le port 22 pour SSH si inutilisé). Les pare-feu nouvelles générations analysent aussi le contenu des paquets tels que les mots-clés et les malwares.

Quant à l’IPS, il détecte et bloque en temps réel les attaques connues. Si nous prenons un exemple concret, un IPS bloque une tentative d’injection SQL sur un site e-commerce.

Sécurité des applications

D’après les rapports OWASP, les failles de sécurité proviennent en majorité de la vulnérabilité des applications mobiles et web. Utilisez des WAF (Web Application Firewall) pour filtrer les requêtes malveillantes.

Bonne pratique à mettre en place : faites un test de pénétration (pentests) et des corrections avant le déploiement. Un scan automatique avec Acunetix ou Burp Suite est une alternative intéressante.

Protection des e-mails

Les boîtes e-mails de l’entreprise ont besoin d’une sécurité optimale, sachant que 80 à 90% des cyberattaques commencent par un spam sous-estimé ! Eh oui, les enquêtes de AAG indiquent que 3,4 milliards d’e-mails de phishing sont envoyés chaque jour. Sans surprise, les échanges d’informations confidentielles se font majoritairement par courriers électroniques.

Quelles mesures prendre ?

- Installer un filtre anti-spam ou phishing (détection des faux e-mails « urgents »)

- Mettre un système d’analyse des pièces jointes et des liens avec des sandboxes (isolement pour la détection de malware).

VPN et chiffrement

Un VPN est un tunnel chiffré pour un accès à distance sécurisé, idéal si vous avez des filiales ou des agents en télétravail. Il protège les données en transit (SSL/TLS) et au repos (AES-256). Donc, un consultant peut par exemple accéder à des fichiers clients via un VPN sans risque d’interception.

Attention : un VPN mal configuré, c’est une porte dérobée pour les hackers !

Sécurité du cloud

Sa fonction est de protéger des données hébergées chez AWS/Azure/GCP des fuites ou des configurations erronées. C’est à partir de la sécurité du cloud aussi que l’on gère les identités et les accès (IAM) pour limiter les privilèges.

Côté pratique, vous pouvez faire un chiffrement homomorphe (traitement des données sans décryptage) ou utiliser CASB (Cloud Access Security Broker). Une entreprise qui a mis en place un système de sécurité de cloud peut détecter et corriger un bucket S3 exposé publiquement en 5 minutes.

Quels outils pour vous accompagner ?

Voici la partie que vous avez tant attendue : une analyse comparative d’outils modernes de sécurité réseau. On va les classer par catégorie avec leurs fonctionnalités clés et cas d’usage. Eh oui, choisir ses outils de sécurité réseau, c’est comme composer son équipe de super-héros : chacun son superpouvoir !

Keepnet Labs : gestion des menaces et sensibilisation

Keepnet Labs

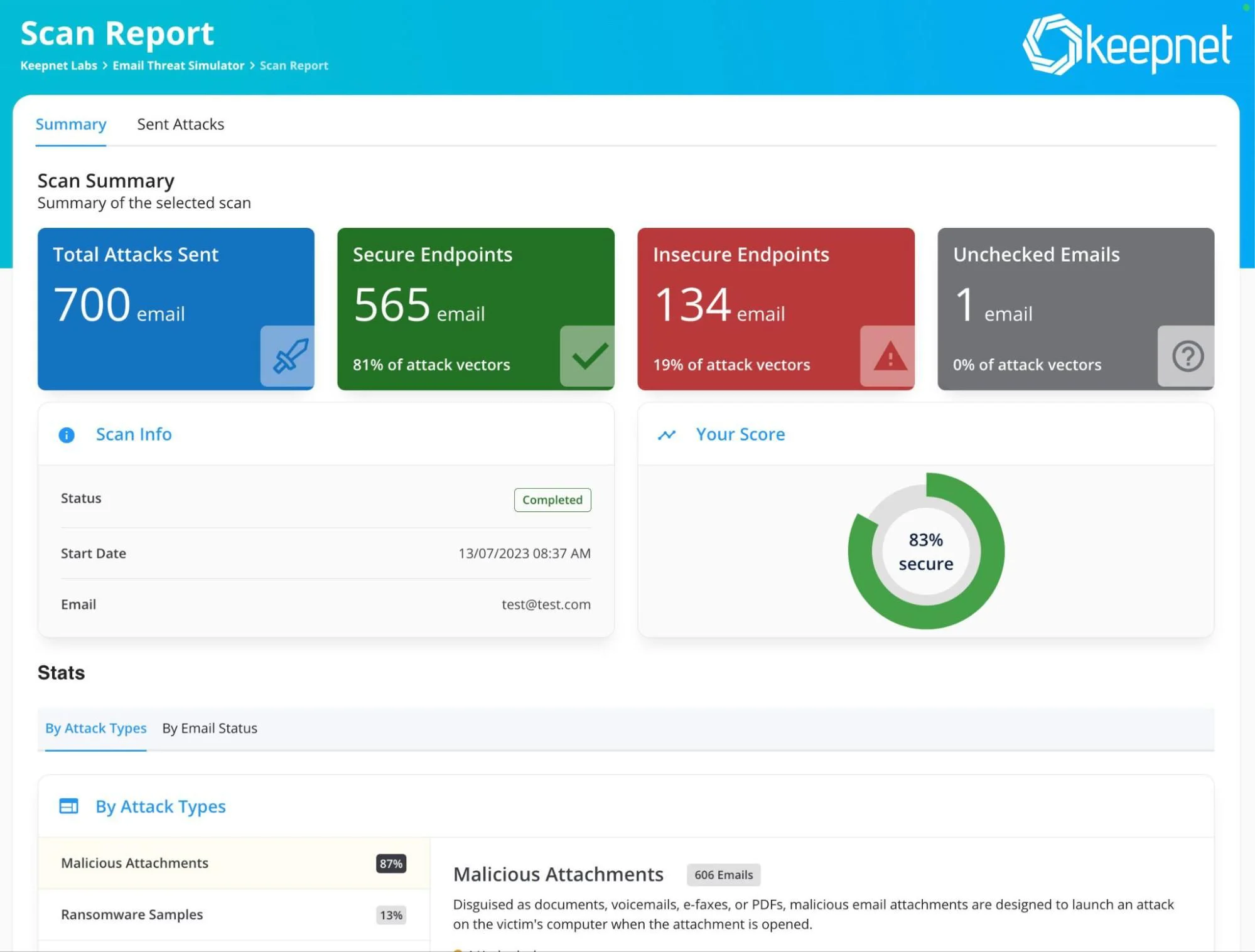

Keepnet Labs est une plateforme d’anti-phishing et de gestion des incidents. L’outil simule les attaques de phishing puis propose une formation des employés en conséquence. Il détecte aussi les fuites de données sur le dark web.

Grâce à Keepnet Labs, prévoyez une baisse de clics sur des liens malveillants jusqu’à 90%. En plus, il s’intègre facilement avec Microsoft 365 et Slack.

- Cas d’usage : entreprises qui veulent renforcer leur « humain, premier rempart ».

- Alternatives : KnowBe4 (Leader en sensibilisation) possède une bibliothèque de modules de formation bien configurés. Proofpoint Security Awareness détecte des comportements à risque via l’IA.

Exemple de la mise en page de la plateforme Keepnet Labs :

Acunetix: sécurité des applications web

Acunetix

Acunetix est un scanner de vulnérabilités. Son super-pouvoir ? Dénicher les failles automatiques (SQLi, XSS, etc.) dans les applications web/API, puis il donne un rapport de conformité avec OWASP Top 10, RGPD.

Si vous utilisez Acunetix, vous aurez accès à un scan rapide sans ralentir les serveurs. Et pour les suivis des corrections, il intègre Jira et GitHub.

- Cas d’usage : développeurs et RSSI dans la fintech ou l’e-commerce.

- Alternatives : Burp Suite Entreprise (Portswigger) est une solution pro pour les pentesters. Puis il y a aussi Checkmarx qui fait une analyse statique et dynamique du code.

Exemple de la mise en page de la plateforme Acunetix :

Versa SASE: sécurité périmétrique et cloud (SASE/SSE)

Versa SASE

Vous avez des équipes dispersées dans plus de 10 pays ? Essayez Versa SASE! Il Versa SASE combine SD-WAN, firewall, clou, ZTNA (Zero Trust Network Access). Si vous souhaitez une protection des accès hybrides (bureaux, télétravail), vous avez trouvé le bon outil.

L’avantage, c'est que les latences sont réduites à 40%. L’outil supporte même les architectures multicloud (AWS, Azure).

- Cas d’usage : grandes entreprises avec des filiales internationales

- Alternatives : Cato Networks, un leader SASE avec une plateforme unifiée. Zscaler Zero Trust Exchange, focus sur la sécurité Internet/Cloud.

Exemple de la mise en page de la plateforme Versa SASE :

NordLayer: accès sécurisé et VPN

NordLayer

À l’heure où les travailleurs sont de plus en plus nomades, le VPN est devenu une nécessité de premier ordre.

NordLayer (VPN d’entreprise), le plus populaire dans sa catégorie, utilise le chiffrement AES-256, serveurs dédiés aux entreprises. Il est également compatible avec le modèle Zero Trust.

Le gros plus ? Un rapport qualité/prix imbattable ! Un outil qui reste compétitif face à ses concurrents directs : Cisco AnyConnect et Palo Alto GlobalProtect.

L’interface est aussi très simple et facile à utiliser :

- Cas d’usage : startups ou équipes distribuées ayant besoin d’un VPN léger.

- Alternatives : Talescale, un VPN mesh basé sur WireGuard (idéal pour les développeurs). Perimeter 87, une solution tout-en-un (VPN, gestion des accès).

Exemple de la mise en page de la plateforme NordLayer:

Darktrace : Surveillance et réponse aux incidents (XDR/SIEM)

Darktrace

Darktrace c’est un peu le système immunitaire de votre réseau informatique. Il apporte l’IA là où les solutions traditionnelles pour détection des menaces échouent. En réalité, son intelligence artificielle auto-apprenante détecte les anomalies comportementales.

- Cas d’usage : secteurs critiques comme l’énergie, la santé, etc.

- Alternatives : CrowdStrike Falcon, EDR/XDR avec chasse aux menaces en temps réel. Splunk (SIEM), analyse avancée des logs pour les grandes infrastructures.

Exemple de la mise en page de la plateforme Darktrace:

WIZ : Sécurité cloud

Wiz

Quand les hackers innovent, votre sécurité réseau doit anticiper. La solution est WIZ, le scanner des configurations dangereuses comme les buckets S3 ouverts et les permissions excessives. Il dispose aussi d’un système de priorisation des risques en temps réel.

WIZ est compatible avec AWS, Azure, GCP en quelques minutes.

- Cas d’usage : entreprises migrant vers le cloud

- Alternatives : Prisma Cloud (Palo Alto), une suite complète. Orca Security, détection des vulnérabilités sans agents.

Exemple de la mise en page de la plateforme WIZ :

Sécurité informatique : on résume !

À l’ère où les menaces évoluent aussi vite que les pare-feu, la protection de votre infrastructure informatique n’est plus un luxe, mais une véritable nécessité stratégique. La moindre des failles peut coûter des millions à une entreprise. Cet article a rappelé l’importance de choisir des outils adéquats pour protéger les 3 piliers fondamentaux de votre entreprise.

Mais alors, par où commencer ? Un audit personnalisé par des experts pour identifier vos vulnérabilités. Et il ne faut pas traîner, car les pirates informatiques n’attendront pas que vous soyez prêt.

Actuellement en deuxième année de licence de gestion des entreprises à Montpellier Management, Ainhoa Carpio-Talleux a embarqué dans l’univers d’Appvizer, où elle jongle avec les mots et les idées en tant que Copywriter et Content Manager.

Jeune et déterminée, elle se démarque par son ambition, sa curiosité et son esprit d’initiative, qui lui permettent de s’approprier avec aisance les codes de l’écriture aux côtés des plumes les plus expérimentées.

Une anecdote sur Ainhoa ? Entre deux pas de danse, elle repère déjà les prochaines tendances mode.