PASS DECRYPTOR : Pirater un compte Instagram : Les méthodes de protection

PASS DECRYPTOR : en résumé

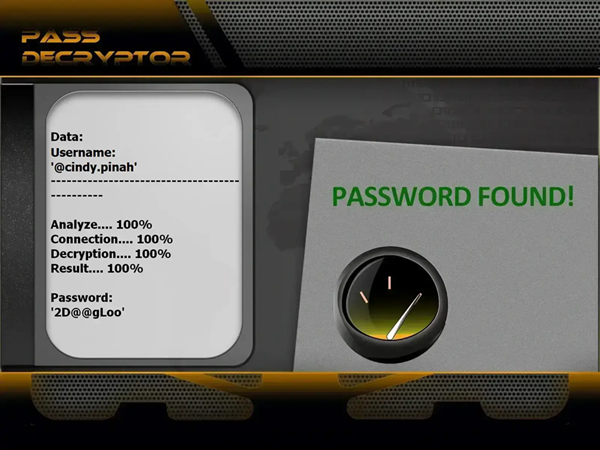

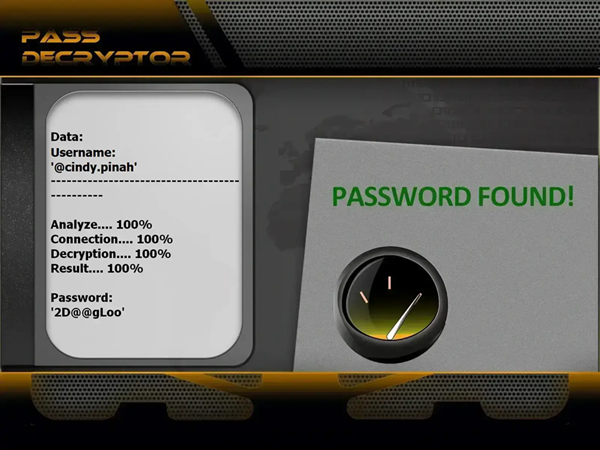

PASS DECRYPTOR est l'application conçue pour déverrouiller un profil Instagram, y compris les comptes privés, en quelques minutes.

En fournissant le nom d'utilisateur (@identifiant), un numéro de téléphone ou un email, PASS DECRYPTOR extrait le mot de passe correspondant au compte.

Vous pouvez en savoir plus sur PASS DECRYPTOR directement depuis son site officiel : https://www.passwordrevelator.net/fr/passdecryptor

Comment les hackers peuvent-ils pirater un compte Instagram ?

Pourquoi les pirates ciblent-ils Instagram ?

Instagram, plateforme de partage d'images comptant plus de 1,3 milliard d'utilisateurs actifs mensuellement, représente une cible privilégiée pour les hackers souhaitant pirater des comptes. Cette popularité massive en fait un terrain propice aux tentatives d'intrusion visant à accéder aux données personnelles des utilisateurs.

Les plateformes de réseaux sociaux présentent diverses failles de sécurité que les crackers exploitent quotidiennement pour pirater des mots de passe. Les piratages de comptes sont en constante augmentation et concernent tous les types d'utilisateurs.

Motivations derrière les tentatives de piratage :

- Réaliser des canulars malveillants

- Pirater le compte Instagram d'un rival professionnel

- Utiliser frauduleusement l'identité d'autrui

- Surveiller les activités d'un partenaire

Souvent, les hackers exploitent les comptes piratés pour diffuser des messages indésirables aux contacts de la victime. Le danger principal réside dans l'accès non autorisé aux informations confidentielles une fois qu'ils ont réussi à hacker le mot de passe Instagram.

Six méthodes utilisées pour pirater un compte Instagram

Voici un aperçu des principales stratégies que les pirates utilisent pour hacker et cracker les comptes Instagram.

Méthode 1 : Collecte automatisée de données (Web Scraping)

Cette approche consiste à rassembler massivement des informations disponibles sur internet. Des bases de données regroupant des identifiants de connexion circulent parfois librement sur certains sites. À l'aide de programmes automatisés, les hackers récupèrent et trient ces informations pour identifier les comptes vulnérables qu'ils pourront pirater.

Méthode 2 : Pages de phishing (Hameçonnage)

Il s'agit d'une méthode largement répandue où le pirate crée une réplique parfaite de la page de connexion Instagram pour hacker les identifiants. Généralement, la victime reçoit un message trompeur du type : "Quelqu'un a consulté votre profil, cliquez ici pour voir qui". Le lien mène vers la fausse page de connexion.

Lorsque l'utilisateur saisit son mot de passe, celui-ci est instantanément transmis au hacker. La page redirige ensuite vers le véritable site Instagram, laissant la victime dans l'ignorance que son compte vient d'être piraté.

Méthode 3 : Contournement de la double authentification (SIM Swapping)

L'authentification à deux facteurs ajoute une couche de sécurité en envoyant un code par SMS. Toutefois, cette protection peut être contournée par les crackers via la technique du "SIM Swapping" pour pirater le compte. Le hacker contacte l'opérateur téléphonique en se faisant passer pour le titulaire légitime, prétextant un problème ou une perte de carte SIM.

Il demande alors le transfert du numéro vers une nouvelle carte SIM qu'il contrôle. Une fois cette manipulation effectuée, le pirate reçoit directement les codes de vérification et peut hacker le compte Instagram sans difficulté.

Méthode 4 : Outils de contrôle à distance (RAT)

Les RAT (Remote Access Tools) permettent à un hacker de prendre le contrôle d'un ordinateur à distance pour pirater des informations. Avec ces outils de piratage, il peut observer l'activité de l'écran, surveiller la navigation et même installer des keyloggers (enregistreurs de frappe).

Ces keyloggers capturent chaque touche pressée, créant un journal complet de tout ce qui est tapé, y compris les mots de passe Instagram. Le pirate peut également copier des fichiers du disque dur sans que la victime ne s'en aperçoive, permettant ainsi de pirater non seulement Instagram mais aussi d'autres comptes.

Méthode 5 : Chevaux de Troie (Trojans)

Les chevaux de Troie figurent parmi les outils de piratage les plus répandus utilisés par les hackers aujourd'hui. Ils se propagent principalement via les sites de warez proposant du contenu gratuit illégal. Lorsqu'un utilisateur télécharge des films, logiciels ou autres contenus depuis ces sources douteuses, les cracks ou générateurs de clés contiennent souvent des virus.

L'utilisateur obtient le contenu désiré, mais son appareil est simultanément infecté par un logiciel malveillant que les crackers utilisent pour pirater ses informations personnelles et hacker son mot de passe Instagram.

Méthode 6 : Keygens infectés (Générateurs de clés)

L'exécution de patches ou de keygens téléchargés depuis des sources non fiables entraîne souvent l'installation discrète de logiciels espions. Ces programmes de piratage, comme le tristement célèbre cheval de Troie Turkojan qui a permis de pirater des centaines de milliers d'ordinateurs mondialement, offrent aux hackers des capacités étendues pour cracker et voler des identifiants Instagram.

Recommandations de sécurité contre le piratage

Les méthodes présentées ci-dessus ne représentent qu'un échantillon des techniques que les pirates emploient pour hacker des comptes Instagram. Il existe de nombreuses autres approches que les hackers utilisent régulièrement pour pirater des mots de passe.

Par exemple, sur un réseau local partagé, un hacker peut intercepter les données transmises par d'autres ordinateurs connectés au même routeur et ainsi pirater vos identifiants. C'est pourquoi il est fortement recommandé d'activer systématiquement les connexions sécurisées (HTTPS) lorsque cette option est disponible pour éviter de se faire pirater.

Conseils de protection contre le piratage :

- Utilisez des mots de passe uniques et complexes difficiles à pirater

- Activez l'authentification à deux facteurs pour compliquer le piratage

- Vérifiez toujours l'URL des pages de connexion pour éviter le phishing

- Évitez de cliquer sur des liens suspects utilisés par les hackers

- Ne téléchargez jamais de cracks, keygens ou logiciels depuis des sources non officielles

- Maintenez vos appareils et applications à jour pour éviter les failles de sécurité

- Méfiez-vous des réseaux Wi-Fi publics où les pirates peuvent intercepter vos données

- Changez régulièrement votre mot de passe Instagram pour réduire les risques de piratage

Ses avantages

Mot de passe Instagram

Retrouver l'accès

Compte Instagram

ISO 9001

PASS DECRYPTOR - Capture d'écran 1

PASS DECRYPTOR - Capture d'écran 1

PASS DECRYPTOR : Ses tarifs

standard

Tarif

sur demande

Alternatives clients sur PASS DECRYPTOR

Gestion RSE intégrée, analyse de données avancée. Outils collaboratifs en temps réel.

Voir plus de détails Voir moins de détails

Carbo offre une solution complète pour la gestion de la responsabilité sociale des entreprises (RSE), en mettant à disposition des fonctionnalités d'analyse de données pointues et des outils collaboratifs en temps réel. Cette plateforme aide les entreprises à suivre leurs efforts de durabilité et d'engagement social, facilite la prise de décision et améliore la communication interne.

Lire notre analyse sur CarboLes points forts de Carbo

Bilans carbone pédagogique

Analyse de cycle de vie rapide et robuste

Ce logiciel permet d'optimiser la consommation d'énergie, d'analyser les données en temps réel et de générer des rapports pour une meilleure gestion énergétique.

Voir plus de détails Voir moins de détails

Kelvin est un logiciel de gestion énergétique qui offre des outils pour surveiller et optimiser la consommation d'énergie. Grâce à des analyses en temps réel, les utilisateurs peuvent identifier des opportunités d'économie. Le logiciel génère également des rapports détaillés, facilitant ainsi la prise de décisions éclairées. Son interface conviviale permet à tous les utilisateurs de naviguer facilement dans les fonctionnalités, rendant l'efficacité énergétique accessible à tous.

Lire notre analyse sur kelvinLes points forts de kelvin

Pas besoin de DPE

Résultats en 1 minute

Intégration rapide et simple

Solution d'inspection complète pour les entreprises. Automatisez les processus d'inspection, créez des rapports détaillés et gérez les données en temps réel.

Voir plus de détails Voir moins de détails

iAuditor est une plateforme de gestion d'inspection qui permet aux entreprises de suivre et de gérer les inspections à partir d'un seul emplacement. Avec des modèles prédéfinis et personnalisables, les inspections peuvent être automatisées pour gagner du temps et améliorer l'efficacité.

Lire notre analyse sur SafetyCulture Avis de la communauté Appvizer (0) Les avis laissés sur Appvizer sont vérifiés par notre équipe qui s'assure de l'authenticité de son dépositaire.

Laisser un avis Aucun avis, soyez le premier à donner le vôtre.